Los peligros de los piratas informáticos en la actualidad y en el futuro

De acuerdo con los cálculos más recientes, son 146 días, el tiempo medio que lleva descubrir y neutralizar un ataque llevado a cabo por los piratas informáticos. Ello, a propósito del infortunadísimo incremento en la sofisticación de los ciberataques,...

Cyberataque Ransomware Mundial: ¿Qué es y cómo nos podemos proteger?

El Ransomware es un tipo de Software o programa informático maligno que bloquea el acceso a una computadora o portátil y a sus datos bloqueando por completo. Ransomware proviene de las palabras Ramsom (secuestro en inglés) y Ware (por...

REDES: Configuración de SSID AP Autonomo CISCO

Esta configuración fue realizada hace varios en mi laboratorio. Está completamente funcional y es la que tengo actualmente operando en la compañía. Configuración AP hostname AP1 ! ! logging rate-limit console 9 enable secret 5 XXXXXXXXXXXX ! no...

REDES: Topologias de Red

Una topología de red es la disposición de una red, incluyendo sus nodos y líneas de conexión. Hay dos formas de definir la geometría de la red: la topología física y la topología lógica (o de señal). Topología física: Diseño...

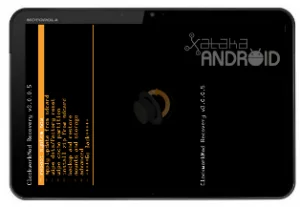

Comandos Cisco Switch

Configurar el programa de emulación de terminal en el PC Cargue el programa de emulación de terminal en el PC (Hyperterminal). Seleccione un puerto COM que coincida con el puerto donde esta conectado el conector RJ-45 a DB-9 (Cable...

Guía de Glosario de términos de ciberseguridad

En este glosario encontrarás una explicación sencilla para los términos técnicos, Protege tu empresa. La terminología de seguridad, y en general la jerga utilizada por técnicos de las tecnologías de la información, es a menudo difícil de entender para...