Diferencia entre una Vulnerabilidad y una Amenaza

Una vulnerabilidad y una amenaza son dos conceptos distintos en el contexto de la seguridad de la información. Aquí hay una explicación de la diferencia entre los dos: Vulnerabilidad. Una vulnerabilidad es una debilidad inherente o un punto débil...

¿Tus cuentas están en peligro?

Hoy en día, las personas administran docenas de cuentas en diferentes proveedores de servicios. Hay momentos en los que te olvidas de algunos, solo para redescubrirlos más tarde. Pero a medida que avanzan las tendencias, los usuarios pueden omitir el...

Tecnología de la Información: Técnicas de seguridad gestión de riesgos de seguridad de la información ISO/IEC 27005

La Gestión de Riesgos de Seguridad de la Información, tal como lo propone este estándar, va más allá de contraseñas específicas, firewalls, filtros y encriptación. Su enfoque integral, que por el momento forma parte de una creciente familia de...

Técnica de transición de estado

Técnica de transición de estado: Técnicas de caja negra. El significado general de transición de estado es, diferentes formas de la misma situación, y según el significado, el método de transición de estado hace lo mismo. Se utiliza para capturar...

Tik Tok habría recopilado datos personales ilegalmente durante más de un año

La red social china Tik Tok es acusada por el Wall Street Journal de haber recuperado la dirección Mac de los usuarios en Android, y esto durante 15 meses hasta noviembre de 2019. Una práctica ilegal que podría fortalecer...

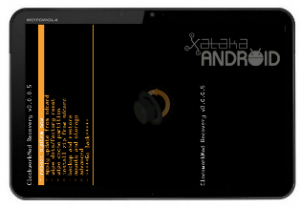

Android: Cuidado con este virus que te suscribe a los servicios pagos

A partir de 2017, el malware Joker ha infectado las aplicaciones de Android, y once de ellas continúan engañando a los usuarios para obligarlos a suscribirse a servicios pagos. Esta nueva variante logra evitar los pasos de validación y...